昨今、新型コロナウイルスの影響で在宅勤務の方も多く私の取引先の人も在勤で会議はZoom,Teamsなど多いわけですが今後もこの流れはしばらく続くだろうと予想しています。

大企業は兎も角、中小零細企業では高価なセキュアなテレワーク・在宅環境を構築するものなかなか予算的に難しいと思います。

という訳でVPN(L2TP)。

私の場合はRTX1200を使っているけど最新の機種はRTX1210。

新品で購入するとちょっと高価ですが、RTX1200なら中古で数千円で買える。

下位機種のRTX830でもVPNセッション数が少ないですが使用できます。

上記より以前の機種はL2TPにファームアップなどで対応しているものもあるようですが不明。

想定では接続される会社側にRTX1200。

接続する側は自宅やモバイルなど。

RTX1200にpppoe設定をしVPNのパケットが到達できるような状態とする。

接続する端末はWindowsかLinuxって感じで。

Macでもできるかもだけど試してない。

ちなみにYAHAMAのwebサイトにも設定方法の案内はあります。

https://network.yamaha.com/setting/router_firewall/vpn/vpn_client/vpn-smartphone-setup_rtx1200_gui

1.YAMAHAのDDNSを設定する。

固定IPの場合は不要だがダイナミックDNSを使用して固定でない動的IPでも接続先が特定できるようにする。

YAMAHAのDDNS、ネットボランチサービスを利用すれば

hogehogeweb.aa0.netvolante.jp

のようなアドレスを使用できるようになります。

設定方法

中古で買った場合はすでに登録済でないか確認

# netvolante-dns get hostname list all

(Netvolante DNS server 1)

登録がなければ上記のように何もリストされない。

hogehogewebというホスト名で登録したい場合

(私の場合はpp1にプロバイダ設定があるので)

# pp select 1

pp1# netvolante-dns hostname host pp hogehogeweb

pp1# netvolante-dns go pp 1

(Netvolante DNS server 1)

Entry [hogehogeweb.aa0.netvolante.jp]

Save new configuration ? (Y/N)YSaving ... CONFIG0 Done .

pp1# netvolante-dns hostname host pp server=1 hogehogeweb.aa0.netvolante.jp

以上で登録は完了。IPアドレスが変わった時に自動更新するように設定する。

pp1# netvolante-dns use pp server=1 auto

以上で設定は終わりだが忘れずにsaveしよう。

pp1# save

Saving ... CONFIG0 Done .

しばらくすればhogehogeweb.aa0.netvolante.jpというホスト名で名前解決が出来るようになる。

確認は

# pp select 1

pp1# show status netvolante-dns pp

(Netvolante DNS server 1)

NetVolante-DNS Service: AUTO

Interface: PP[01]

Host Address: hogehogeweb.aa0.netvolante.jp

IP Address: xxx.xxx.xxx.xxx ・・・・グローバルIPアドレス

Last Update: 2020/05/24 10:23:42

Timeout: 90 sec

2.ルータの設定をする

私の場合は基本CUIで設定しますのでtelnetでルータの設定を行います

Lan1がローカルネットワーク側でルータのアドレスが192.168.0.1/24とした場合

l2tpに必要な部分を抜粋すると

ip lan1 address 192.168.0.1/24

ip lan1 proxyarp on

pp select anonymous

pp bind tunnel1

pp auth request mschap-v2

pp auth username hogeuser1 hogepassabc

pp auth username hogeuser2 hogepassdef

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type mppe-any

ip pp remote address pool 192.168.0.10-192.168.0.19

ip pp mtu 1258

pp enable anonymous

tunnel select 1

tunnel encapsulation l2tp

ipsec tunnel 1

ipsec sa policy 1 1 esp aes-cbc sha-hmac

ipsec ike keepalive use 1 off

ipsec ike local address 1 192.168.0.1

ipsec ike nat-traversal 1 on

ipsec ike pre-shared-key 1 text hogekey1234

ipsec ike remote address 1 any

l2tp tunnel disconnect time off

l2tp keepalive use on 10 3

l2tp keepalive log on

l2tp syslog on

ip tunnel tcp mss limit auto

tunnel enable 1

nat descriptor type 1 nat-masquerade

nat descriptor address outer 1 ipcp

nat descriptor address inner 1 auto

nat descriptor masquerade incoming 1 reject

nat descriptor masquerade static 1 1 192.168.0.1 udp 500

nat descriptor masquerade static 1 2 192.168.0.1 esp

nat descriptor masquerade static 1 5 192.168.0.1 udp 4500

ipsec transport 1 1 udp 1701

l2tp service on

3.PC側の設定

3.1 Windowsの場合

Windowsの場合は更にYAMAHAの純正アプリ、YMS-VPN8を使う、またはWindowsの標準の機能を使うという2パターンがあります。

ここではYMS-VPN8を使わずWindows10標準の機能での接続設定を紹介します。

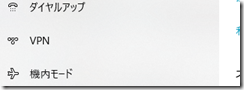

まずは設定の歯車ボタンから「ネットワークとインターネット」を選択し次に左の方にあるVPNをクリック。

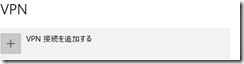

「VPN接続を追加する」を選択

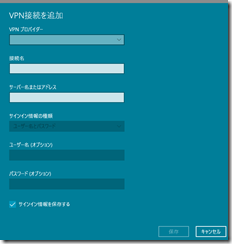

接続情報を入力する画面が表示されるので、必要な情報を入力

VPNプロバイダー Windows(ビルトイン)

接続名 任意な名前

サーバ名またはアドレス 接続先のipアドレスまたはサーバ名

VPNの種類 事前共有キーを使ったL2TP/IPsec

サインイン情報の種類 ユーザー名とパスワード

ユーザー名 接続ユーザ名

パスワード 接続ユーザーパスワード

を入れたら保存をクリック。

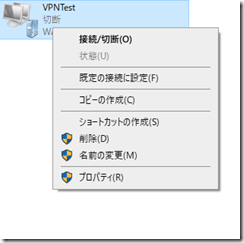

微調整、ネットワークアダプタのオプションから先ほど追加したVPN設定を右クリックしてプロパティを開く

セキュリティタブの「次のプロトコルを使用する」を選び、Microsoft CHAP Version2(MS-CHAP V2)のチェックボックスにチェックを入れ保存。

最後にレジストリエディタでレジストリを修正

“HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesPolicyAgent”

“AssumeUDPEncapsulationContextOnSendRule”の値が2である事を確認する。

なければ[DWORD (32ビット)]で新規作成し2を設定する。

3.2 Linuxの場合

ここではubuntu18.04LTSにて試しています

デフォではPPTPのみしかVPNの種類が選択ができないのでl2tpを利用するためのパッケージをインストール

sudo apt-get install network-manager-l2tp-gnome

パッケージをインストールするとl2tpの選択枝が選べるようになる。

具体的な設定方法は他のwebも確認して欲しいが簡単に説明すると

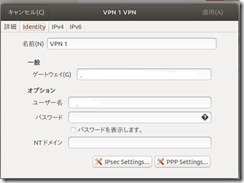

まずは(+)ボタンで新規作成する。

identityタブで接続先(ゲートウェイ)、ユーザー名、パスなどを設定。

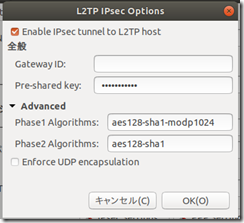

IPSec Settings…をクリックし

事前共有鍵などを設定する(上記のサンプルコンフィグの場合はhogekey1234)。

Phase1,Phase2 Algorithmsは上記サンプルの場合は

aes128-sha1-modp1024

aes128-sha1

でOK。

最後にPPP Settings

認証方式、ルータ側のコンフィグに合わせてMSCHAP V2を選択する。

あとは、VPN接続先のNASにアクセスするなりリモートデスクトップなどでリモート操作するなりすれば外部からでも社内にいる時と同じ事が出来る。

☆注意!

- 接続経路はVPNの暗号化で情報漏洩など心配ないが、端末のセキュリティ対策は万全に

- 事前共有鍵やログインIDやPASSは簡単に予想されないものに

- 端末から社内へのファイル転送は慎重に

以上ですが、参考にする場合は自己責任で!

私の場合は更にsshゲートウェイを挟んで更にusbブートなubuntuから社内のPCへリモートデスクトップにて接続しております。

[RTX1200]—–[nic1 SSH GW nic2]——–社内ネットワークのPC達

みたいな感じでVPN接続だけではNIC1までで社内LANへ接続するにはsshをトンネル。リモートデスクトップするようになってます。